渗透测试 | 基于不同方式及工具识别目标网站WAF

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

基于不同方式及工具识别目标网站WAF

【实验目的】

理解并掌握Waf00f和Whatwaf工具的使用,以及如何有效利用主动或被动方式识别目标网站WAF信息。

【知识点】

WAF、Waf00f、Whatwaf

【实验原理】

(1)WAF

WAF( Web Application Firewall ) Web应用防火墙,部署在web应用程序前面,在用户请求到达web服务器前对用户请求进行扫描和过滤,分析并校验每个用户请求的网络包,确保每个用户请求有效且安全,对无效或有攻击行为的请求进行阻断或隔离。通过检查HTTP流量,可以防止源自web应用程序的安全漏洞(如注入漏洞、XSS漏洞、命令执行漏洞、文件包含漏洞等)的攻击。

(2)WAF识别

识别WAF有很多种方式,如判断响应(header、cookie等)、网页特征码等,既可以使用手工的方式,也可以使用自动化的工具进行识别。手工识别的方式无非就是通过访问不存在的页面或带入恶意的字符使服务端返回拦截信息,也可以通过网页的头部信息进行判断。

【软件工具】

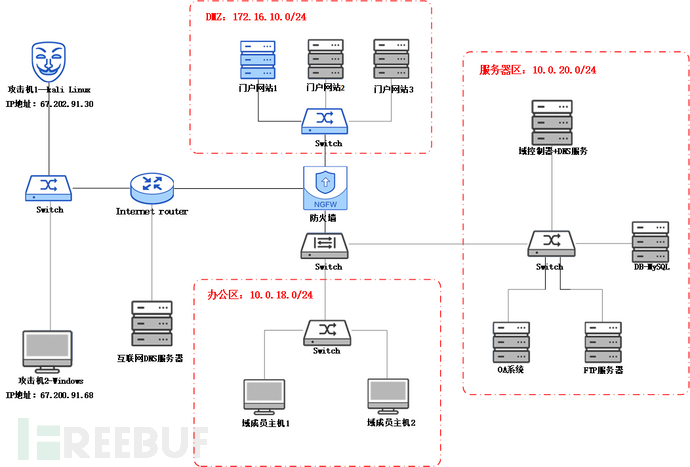

服务器:Windows Server 2008 1台;防火墙 1台;Kali linux 1台;

交换机/路由:交换机 2台;路由器 1台;

软件:Waf00f、Whatwaf

【实验拓扑】

注:为展现拓扑完整性,拓扑中为实验的拓扑启动的是子任务实验(中灰色部分表示为未启动状态,蓝色部分表示为启动状态)。

【实验思路】

利用手工方式判断目标网站WAF类型

使用wafw00f工具判断目标网站WAF类型

使用Whatwaf工具判断目标网站WAF类型

【实验预期】

能够利用基于被动方式的手工测试方法和基于主动方式的自动化工具探测方法对目标网站WAF类型进行判断。

【实验步骤】

1.利用手工方式判断目标网站WAF类型

登录实验拓扑左上方的【攻击机1-kali linux】,用户名/密码:root/com.1234。单击虚拟机桌面左上角的菜单栏图标,在右侧找到【Web Browser】图标

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录